교재 49p 부터

* 정보보호의 진화는 반동에 의한 것, 따라서 그에 맞는 개인의 기술적 발전이 필요함.

- cf) 매년 국가보호정보대책 읽어보기

- cf) <천개의 뇌> 도서 읽어보기 - AI 이해

* 사이버보안 환경의 변화 ) 정보보호에서 사이버전장으로. complexity 극대화

- 2003년 마이크로소프트 전세계적 장애 -> 우리나라 정보보호 각성 계기, 침해사고대응센터로 격상

- 2006년 국방 망 APT 해킹사고

- 2009년 7.7 DDos 대란

- 2017년 빗썸 APT(지능형 지속 공격, 타겟형 공격) 침해사고 후, 2018년 APT 재발

* Internet backbone

- 백본(backbone)은 여러 소형 네트워크를 묶어 대규모 파이프라인을 통해 극도로 높은 대역폭으로 다른 네트워크들의 집합과 연결되는 네트워크를 말한다.

* 웹쉘? 웹 서비스를 구동하기 위한 웹서버 환경에서 지원 가능한 웹 애플리케이션 언어를 기반으로 동작되는 파일을 의미

* 공격 표면 관리(Attack Surface Management, ASM)? 조직의 공격 표면에 대한 해커의 관점이나 접근 방식을 취하는 프로세스와 기술을 의미

* 제로 트러스트(Zero Trust)? 모든 상호작용이 신뢰할 수 없는 상태에서 시작된다는 전제로 보안 아키텍처를 설계하는 방식

* DDos 공격

- 디도스 공격의 방어는 차단이 아니다! 공격이 들어와도 비지니스가 운영되는것이 대응이다!

- BWC (대역폭 소집 공격) - 상단 라우터에서 막아야함.

- cf) 라우터란? 패킷을 어떤 인터페이스로 보낼 것인지 정하는 장비. 요즘 장비들은 안죽음.

- 공격이 들어오면 ISP와 협의해서 트래픽 스위칭 요청 해야함 (1번대응방법)

- ddods 트래픽 일정 이상은 isp가 막으니까 get attack 공격 수행(본넷엄청많음) -> kisa의 ddos 공격 대피소에서 대응 (2번째대응방법), 자원의 순환 속도(재방문 횟수 카운팅해서 차단) -> 다른 공격도 마찬가지. 공격을 차단할때 공격을 차단하는게 아니라, 행위를 보고 차단해야 당위성(차단한 이유)이 있음., 앞단에서 커넥션 관리(ex was, 서비스대응중입니다 alert 띄우기)하기 (3번대응방법).

* Exploit(엑스플로잇) - 컴퓨터 시스템, 네트워크 또는 애플리케이션의 보안 취약점을 이용하여 시스템에 침입하거나 제어를 획득하는 것을 의미, 주로 해커들이 악의적인 목적으로 사용되지만, 보안 전문가나 윤리적 해커들은 시스템 보안 강화를 위해 엑스플로잇을 발견하고 이를 수정하는 데 사용하기도 함.

* 2022 클레이스왑(다양한 암호화폐 보유자들이 자신의 자산을 더 효율적으로 활용해 부가가치를 창출할 수 있도록 설계된 클레이튼 체인상의 탈중앙 금융 플랫폼, 카카오) BGP 하이재킹 발생 - 환경변화에 따르는 전술변화

- Border Gateway Protocol(BGP) ? 인터넷에서 데이터를 전송하는 데 가장 적합한 네트워크 경로를 결정하는 일련의 규칙

- BGP 하이재킹 ? 공격자가 인터넷 트래픽을 악의적으로 리디렉션하는 것.

공격자는 실제로 소유, 제어, 라우팅하지 않는 IP 주소 그룹(IP 접두사라고 함)의 소유권을 허위로 발표하여 이를 달성함. ( Border Gateway Protocol을 사용하여 유지 관리되는 인터넷 라우팅 테이블을 손상시켜 IP 주소 그룹을 불법적으로 탈취하는 것)

ex) https://www.boannews.com/media/view.asp?idx=104743

클레이스왑 해킹으로 드러난 BGP Hijacking 공격기법, 도대체 뭐길래?

지난 2월 3일 국내 최대 규모 디파이(Defi, 탈중앙화 금융) 서비스 ‘클레이스왑(KLAYswap)’에서 22억 규모에 달하는 가상자산(암호화폐)이 탈취되는 사건이 발생해 커다란 충격을 준 바 있다. 이러

www.boannews.com

- ZeroSSL Certificate

- 전술분석

1) 공격자는 허위인증서 사용으로 발생하는 해킹탐지를 회피하기 위해 카카오사에 접근 권한을 확보하고 상대적으로 약한 사용자 인증을 수행하는 무료 ssl 인증서를 공격 발급핟고 bgp 하이재킹 후 이를 활성화함

2) 공격자는 zayo 운영자의 의심을 피하기 위해 카카오 대역을 포함하는 것으로 보이는 /16 대역을 소유한 들미라인을 최초 아나운싱 as로 가장 ...

* 데이터 교환 방식, 네트워크 상에서 호스트-호스트 간에 정보(data)를 주고 받는 전달 방식 두가지

- 1) 패킷 스위칭 ? 패킷 교환(Packet switching)은 컴퓨터 네트워크와 통신의 방식 중 하나로 현재 가장 많은 사람들이 사용하는 통신 방식. 작은 블록의 패킷으로 데이터를 전송하며 데이터를 전송하는 동안만 네트워크 자원을 사용하도록 하는 방법.

- 2) 서킷 스위칭(Circuit Switching)

* IP/BGP 동작원리?

- BGP 프로토콜 - Two Napkin Protocol

* 전세계 13개 DNS ROOT SERVER 중 미국에 10개 有

cf) 알아야할개념 - 오버레이네트워크 (가상의네트워크구조, 인터넷라우팅방향을추상화), vpn, 토르 등

* -trace : (Traceroute command)는 네트워크 경로를 추적하는 데 사용. 목적지 호스트로 데이터 패킷을 보낼 때 이동하는 경로를 확인하는 데 도움됨. 일반적으로 ICMP(Internet Control Message Protocol) 패킷을 사용하여 목적지까지의 경로를 확인.

=> 이 명령어를 실행하면 목적지 호스트까지의 경로에 있는 각 라우터의 IP 주소와 응답 시간이 표시됨. 이를 통해 네트워크에서 어떤 라우터를 통해 데이터가 전송되는지 추적할 수 있음. 또한 목적지에 도달할 때까지 패킷이 경유하는 각 라우터의 응답 시간을 확인할 수 있음.

* ARP 스푸핑 공격(L2에서 일어나는공격)

- L2구간(이더넷)안에선 MAC주소 끼리, L2와 L2사이는 L3 구간이고 이 구간에선 ip통신

- arp -a 명령어로 ip, mac주소 알아서 이더넷끼리 통신하는것. 각각 라우터 아래 망(AS)이 있음.

ex) 망사업자번호 KR/KT 4766 - DNS 질의위해 구글에 붙으려할때, DNS가 모르니까(캐시가 들어있으면 알려주면되는데 최초 질의면 데이터가 없으니까) root dns에 물어봄. ttl 시간을 600붙여서(내 서비스에 맞게) DNS에 알려줌. 이렇게 해서 ip를 얻게됨.

=> 예를 들어, 브라우저에서 "www.google.com"을 입력하면, 이 도메인 이름은 DNS를 통해 구글의 서버 IP 주소로 변환됨. 그런 다음 브라우저는 해당 IP 주소로 요청을 보내고 구글의 웹페이지를 가져옴.

* AS (Autonomous System)

- 라우터 아래의 자율 시스템 AS는 주로 BGP (Border Gateway Protocol) 라우터와 관련이 있음. BGP는 인터넷의 라우팅 프로토콜 중 하나로, 다른 AS와의 경로를 교환하고 라우팅을 조정하는 데 사용됨. 라우터 아래의 AS는 BGP 라우터가 속한 AS를 의미하며, 해당 AS 내에서 내부 라우팅을 관리하고 외부 AS와의 연결을 관리함.

=> 간단히 말해 라우터 아래의 AS는 특정 네트워크를 관리하는 자율 시스템으로, BGP 라우팅 프로토콜을 사용하여 인터넷과의 연결을 유지하고 관리함.

* university of oregon toute views archive project - 모든 bgp하이재킹 정보가 있음

시간마다의 인터넷의 주소 정보가 담긴 리스트를 볼 수 있음. bgpdump?를 통해 읽을수있음.

https://www.routeviews.org/routeviews/

** SSH 터널링을 위한 실습 환경 구축

-> Bitvise SSH Client Download

https://www.bitvise.com/ssh-client-download

Bitvise SSH Client Download | Bitvise

Download Bitvise SSH Client The link is to Amazon CloudFront and should be very reliable. If it does not work, try alternative. If the installer downloads but does not start, check below. Our installers are cryptographically signed. Our most recent inst

www.bitvise.com

-> 로그인

-> 로그인 후 접속

* 실습 1

1.

edu8@edu:~$ rm -rf data/

edu8@edu:~$ cp /data/get_apnic.sh .

edu8@edu:~$ ./get_apnic.sh

edu8@edu:~$ ls -lth

edu8@edu:~$ wc -l delegated-*

edu8@edu:~$ cat get_apnic.sh

edu8@edu:~$ cat delegated-* | less

edu8@edu:~$ cat delegated-* | grep -v summary | awk -F"|" '$3~/^ipv/ && $2!=""{print $0}'

edu8@edu:~$ cat delegated-* | grep -v summary | awk -F"|" '$3~/^ipv/ && $2!=""{print $0}' | sort -u | head

edu8@edu:~$ cat delegated-* | grep -v summary | awk -F"|" '$3~/^ipv/ && $2!=""{print $2}' | sort -u | head

edu8@edu:~$ cat delegated-* | grep -v summary | awk -F"|" '$3~/^ipv/ && $2!=""{print $2}' | sort -u | wc -l

2.

edu8@edu:~$ cat delegated-* | grep -v summary | awk -F"|" '$3=="ipv4" && $2!=""{print $0}'

edu8@edu:~$ cat delegated-* | grep -v summary | awk -F"|" '$3=="ipv4" && $2!=""{sum+=$5} END{print sum}'

3.

edu8@edu:~$ cat delegated-* | grep -v summary | awk -F"|" '$3=="ipv4" && $2!=""{print$0}' | grep KR | sort -k6 | head

4.

edu8@edu:~$ cat delegated-* | grep -v summary | awk -F"|" '$3=="ipv4" && $2!=""{print$0}' | tr "|" " " | grep KR| sort -nk6 | head

apnic KR ipv4 128.134.0.0 65536 19860630 allocated A92DDC30

apnic KR ipv4 128.134.0.0 65536 19860630 allocated A92DDC30

apnic KR ipv4 129.254.0.0 65536 19880408 allocated A9267E82 ............

5.

edu8@edu:~$ cat delegated-* | grep -v summary | grep KR | awk -F"|" '$3=="ipv4" && $2!=""{sum+=$5} END{print sum}'

225002240

6.

edu8@edu:~$ cat delegated-* | grep -v summary | awk -F"|" '$3=="ipv4" && $2!="{print $2 "\t" $5}' | sort | awk '$1==prv{sum+=$2;next}{print prv "\t" sum; prv=$1; sum=$2}' | sort -rnk2 | less

edu8@edu:~$ cat delegated-* | grep -v summary | awk -F"|" '$3=="ipv4" && $2!=" {print $2 "\t" $5} END{print "ZZzzZZ\tZZzzZ"}' | sort | awk '$1==prv{sum+=$2;next}{print prv "\t" sum; prv=$1; sum=$2}' | sort -rnk2 | less

* 실습 2

- DDos 악성 코드 실제 파일 이용해서 분석

* 실습 3

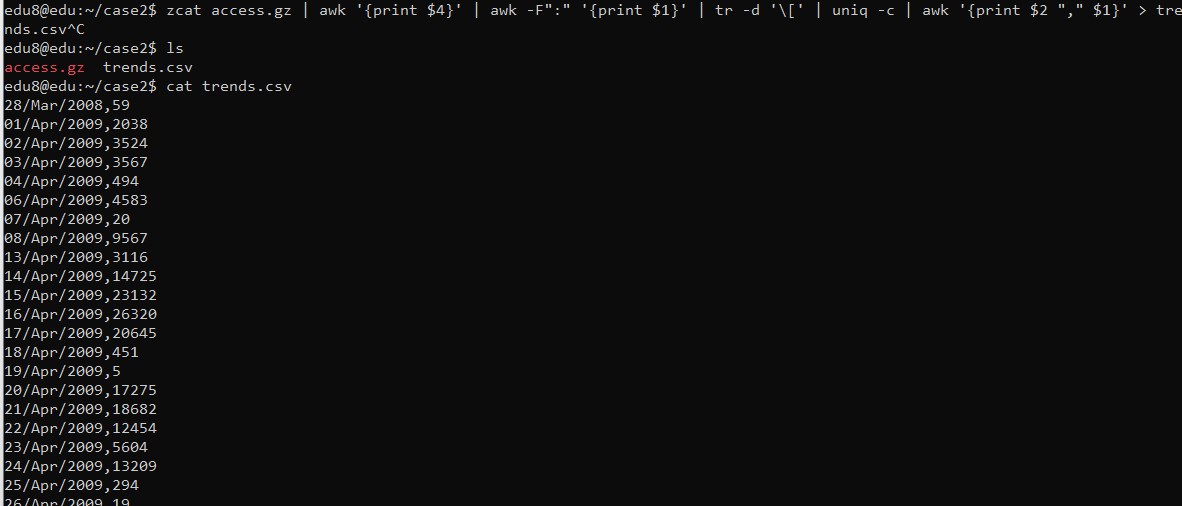

* 웹로그 분석을 통한 서비스거부공격 방어대책 수립

분석절차 1. 악성코드 유포에 사용된 웹서버 접속현황 파악(상황인지)

2. 악성코드 유포에 사용된 URL 탐지

3. 봇넷 IP국가분포 구하기

분석결과

1.

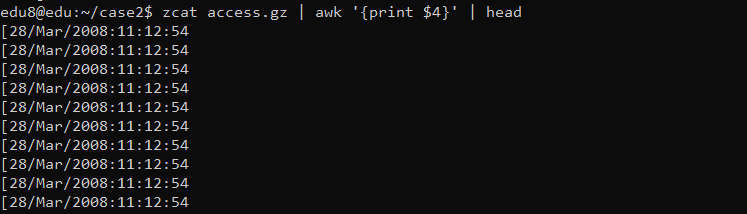

edu8@edu:~/case2$ zcat access.gz | awk '{print $4}' | awk -F":" '{print $1}' | tr -d '\[' | uniq -c | awk '{print $2 "," $1}' > trends.csv

2.

edu8@edu:~/case2$ zcat access.gz | awk '{print $7}' | sort | uniq -c | sort -rn | head -n 20

3. edu8@edu:~/case2$ for ip in $(cat botnet.ip) ; do echo $ip $(geoiplookup $ip)

edu8@edu:~/case2$ for ip in $(cat botnet.ip) ; do echo $ip $(geoiplookup $ip)

.

.

.

'SECURITY :: > Security Academy' 카테고리의 다른 글

| 7일차 - 침해사고 대응(A Data-Centric Approach) 02 (0) | 2024.03.10 |

|---|---|

| 6일차 - 리눅스 기초실습 04 (0) | 2024.03.10 |

| 5일차 - 리눅스 기초실습 03 (0) | 2024.03.10 |

| 4일차 - 리눅스 기초실습 02 (0) | 2024.02.28 |

| 3일차 - 리눅스 기초실습 01 (0) | 2024.02.28 |

댓글